電子時戳

(Time Stamp Server) |

|

時戳服務的重要性

時戳( TimeStamp )就好比實體世界的「郵戳為憑」 , 時戳所扮演的角色即為數位化的郵戳,是資訊時代不可或缺的安全機制,時戳可以為任何電子文件或電子交易提供準確的時間證明,並且驗證文件或交易的內容自蓋上時戳後是否曾被人修改過,電子時戳將一份訊息 / 文件與某特定時間關聯起來 , 以證明該文件在某一時點就已存在,即使憑證 (Certificate) 已過期或取消 , 仍具備不可否認性的功能。

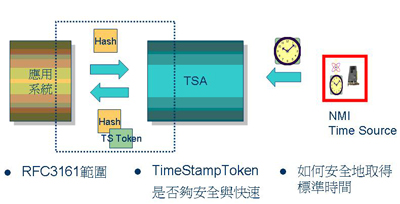

時戳服務中心 (TimeStamp Authority,TSA) 是扮演一個可信任的第三機構來提供資料在某一特定時間前即已存在的證據,即提供時戳服務的公正單位, TSA 通常需要建置一個安全的 , 可被信任的時戳伺服器 (TimeStamp Server ) 。

TSA 的國際標準規範

國際組織 IETF 在 PKIX 中制定了 TimeStamp Protocol (RFC-3161), 規範 TSA 如何提供時戳服務, 描述 TSA 接收時戳要求與回應時戳的格式,以及 TSA 運行時相關的安全要求, 以下是部份重點摘要:

-

時戳服務提供證明某一文件或資料在某一時點就已存在的事實, TSA 可以由公正第三機構 (Trusted Third Party, TTP) 來運 行,也可以其它方式來實行,例如組織可以自行建立 TSA 做為內部使用之時戳服務。

-

TSA 就是提供時戳服務的公正機構 , 也就是要來提供某一資料在某一時點就已存在的證明。

-

TSA 的角色是要去為一份資料「押時戳」以建立該資料在某一時點就已存在的證據,可驗證雖已失效的憑證其之前所簽署的文件,此為 PKI 運作之重要特性。在截止時間是非常重要的情況下 , TSA 用來可表示交付時間,或在交易日誌裡 , TSA 用來表示每一項記錄的時間。

-

此份標準並不是要建立 TSA 運作上所有的安全要,正如其他 PKIX 標準並不是要建立 CA 運作的所有要求,而是要讓時戳的使用者了解產生準確時戳的政策,使用者了解並滿足其需求後 , 也就能充分使用 TSA 提供的時戳服務。

-

TSA 的需求: 使用可信任的時間源 (Time Source ) ; 每一個時戳標記應包括一個可信任的時間值 (Time Value ) ; 每一個新產生的時戳標記應包括一個唯一的整數值;一收到時戳需求就要立即產生一個時戳標記;每一個時戳標記要包含一個唯一的識別碼 (ID) 代表此標記產生時的安全政策;對代表此資料之湊雜值 (Hash) 即資料印記 (Imprint) 做一時間戳記 (time-stamp ) ; 使用專為時戳目的的憑證金鑰來簽署 (sign) 此時戳標記。

-

TSA 處理: 第一個訊息為需求端 (Requesting Entity) 為取得時戳標記而送給 TSA 的需要訊息 (Request ) , 此可以是或包括 TimeStampRe q ; 第二個訊息為 TSA 回應給需求端的回應訊息 (Response ) , 此可以是或包括 TimeStampRes p 。 一旦收到回應 ( 是或包括 TimeStampResp, 通常包含 TimeStampToken[TST]) 在內 ) , 需求端應該檢查回應訊息狀態是否有錯 誤,然後檢查 TST 內的欄位是否完全正確。如果以上任何檢查有誤,應拒絕此 TST ;因為 TSA 的憑證可能無效 ( 過時或被取消 ) ,還必須檢查憑證的有效性。

-

TSA 身份識別: TSA 必須用此特定目的的金鑰來簽署所有發出的時戳訊息, TSA 可以有各種不同的私鑰以符不同的要求,例如:不同政策 (Policy ) 、不同演算法、不同私鑰長度等。

-

訊息傳輸: 沒有強制要求 TSA 訊息傳輸的做法,以下均為 Optional

-

使用電子郵件的時戳協議

-

以檔案為基礎的協議

-

以 socket 為基礎的協議

-

以 HTTP 為基礎的協議

-

安全考量: TSA 憑證的註銷; TSA 的金鑰長度;需求端等待 TSA 回應時間;如何防止需求端與 TSA 間的攔截。

時戳服務架構圖

TSA 的安全問題

RFC 3161 只規範了使用者端與 TSA 間的安全措施,實際上要通盤考量整個 TSA 環境,除了此機構或伺服器及其網路必須更嚴謹的要求資訊安全外,還要解決下列問題:

TSA 要具有公信 力, 第一個問題是時間來源,全球有 50 多個國家設有時間實驗室 , 各國時間實驗室的標準時間源都是精密的原子鐘,標準時間就是以全球各國時間實驗室所提供的時間做加權比重後的平均值,這些國家的時間實驗室通常在國家標準局 (National Measurement Institute, NMI), 例如美國是 NIST in Colorado, 新加坡在天文台 , 台灣在中華電信研究所,所以 TSA 的時間可以來自這些機構。 TSA 可以透過網路標準協定 NTP (Network Time Protocol) 來取得 NMI 的正確時間, NTP 是一個階層式的架構,下層的設備向上層的取得其時間,上層的再向更上一層取時間,每一層之間的誤差可小到百分之一秒.

可是 NTP 的對時方式仍有安全問題:

TSA 的「押時戳」過程涉及複雜的 Has h 、加密運算、金鑰使用與管理問題,如果使用軟體程式來實現,所有的執行過程與資料 ( 包括金鑰的明碼值 ) 都暴露在電腦記憶體中,而且會有執行速度的問題,無法應付大量時戳需求。

我們建議的 TSA 架構

針對上述問題 , 我們建議如下:

-

增加 NTP 的安全性,以消除標準時間傳遞過程中的風險,並增加時間的稽核與追蹤功能

-

公正機構 (Trust Authority,TA) 為其傳遞的時間「掛保證」, TA 要以夠正確與安全的設備做為 TSA 的時間源

-

TSA 時戳伺服器以 FIPS 認證過的 HSM( 硬體加密模組 , Hardware Security Module) 來實現 RFC-3161

-

TA 與 TSA 的時間都放在 HSM 裡 , 無法任意修改

最新版本時戳伺服器內容含:

- Time Stamp Option Pack :Time Stamp Support Software (TSS) version 6.0

- Microsoft Windows Server 2012 R2 64-bit

- nShield Solo 500+ F3 HSM

詳細規劃與建置, 歡迎直接與我們連絡

nCipher Time Stamp Server 產品規格

註: 以下兩項產品已不再銷售 (End of Life). 請改購買上述新版本時戳伺服器. 既有應用系統完全相容.

相關資料:

玉山科技 版權所有 © Copyright AsiaPeak 2006, All Rights Reserved

|